关于怎么出这道题其实想了很久,如何将我最近学习的东西和CTF联系起来,并出一道难度适中,考察面较广,且不恶心人的题。我个人比较反感CTF题中卷一堆乱七八糟很复杂的加密算法,所以这次题目的算法是非常简单并且是加解密同函数的,只要分析完程序逻辑就能马上解出该题而不用花大量时间在那里扣算法。但是又不希望题目被静态直接秒了,(比如去年NepCTF的Qriver是个Windows驱动+VM,直接有大师傅静态秒了),希望做题者能够有一定的驱动调试能力和反调试绕过能力,所以配合混淆、反调试出了这么一道题。

个人最近一年花了较多时间在混淆对抗上,同时也会写写Windows驱动。所以这次的题目选定为Windows驱动+LLVM混淆。接下来以 混淆分析、反调试和逻辑分析 三部分来分解这道题。

End:看了比赛结果,很遗憾没有师傅做出来,而且似乎也没有师傅挂双机调试去调试,也就是我设计的很多思路都没用用到,略遗憾。

混淆分析

这次题目主要使用了三种混淆:字符串混淆宏,平坦化,全局变量间接跳转。同时为了考虑题目难度,并没有无差别添加混淆,只对部分字符串、函数、全局变量添加了混淆

-

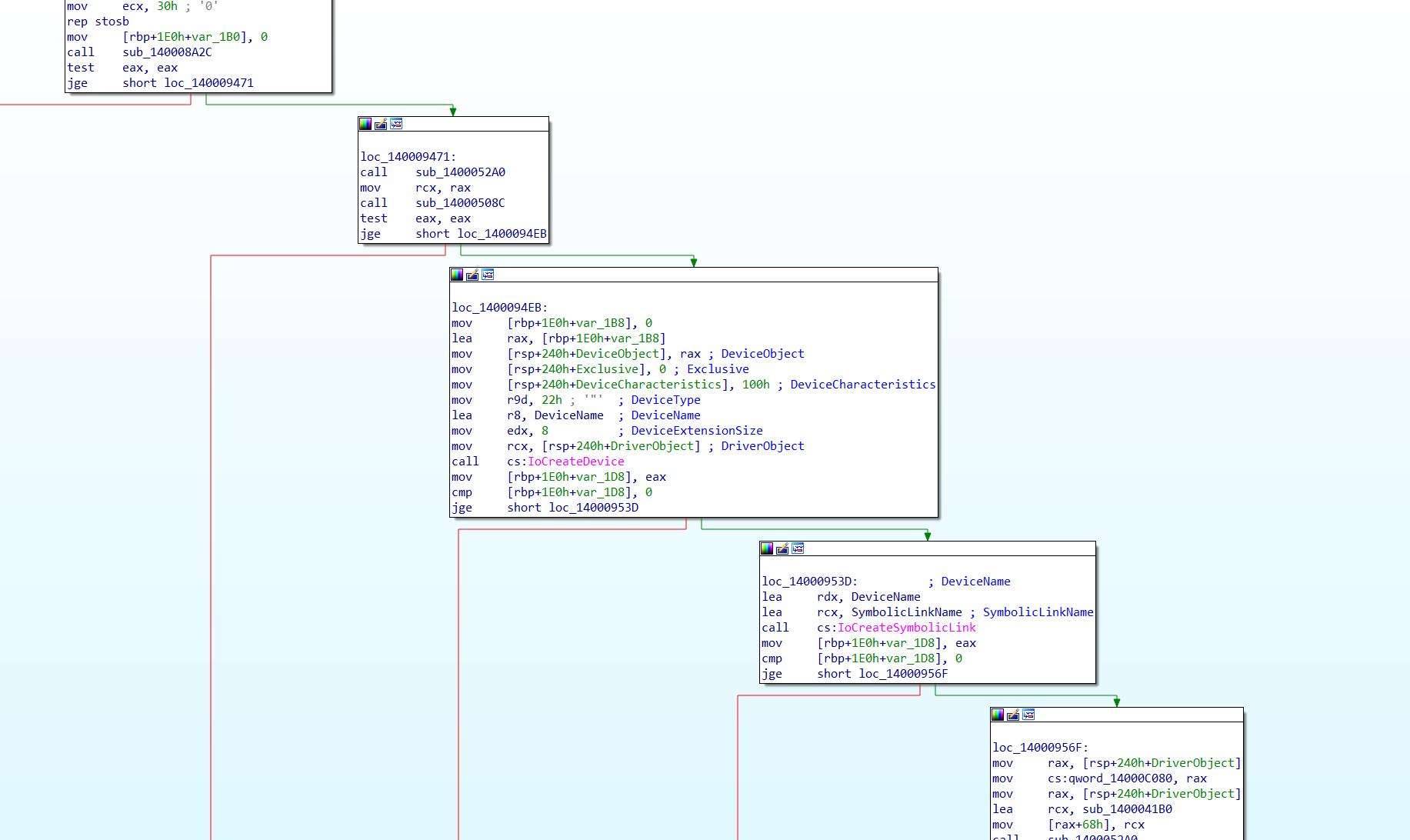

字符串混淆宏:C++的常量表达式真的是最恶心的东西,天生用于写混淆的利器。字符串混淆我主要用于DriverEntry中的DbgPrint调试、错误信息输出上,通过对这些信息加混淆可以直接干碎F5的伪代码。比如可以看到IDA CFG汇编是非常清晰的逐层判定并注册驱动

但是F5后的伪代码很恶心

对抗这种字符串混淆宏最好的办法其实就是调试,通过脚本模式匹配并修复的成本较高,静态看汇编也可以但是这题我使用了C++,会有大量的构造函数,静态会受到较大的干扰(其实就是想方设法让做题者不能静态秒 -

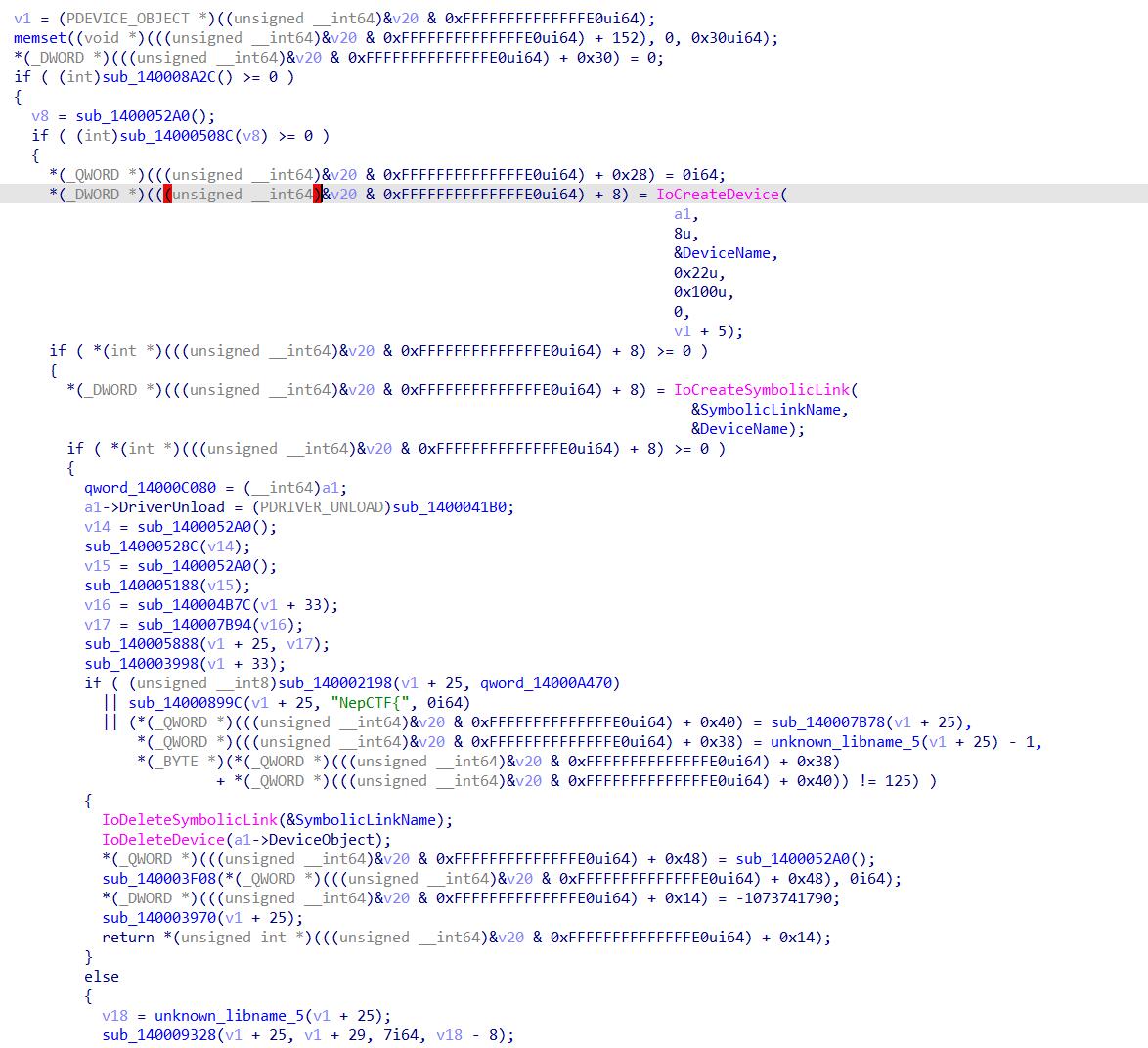

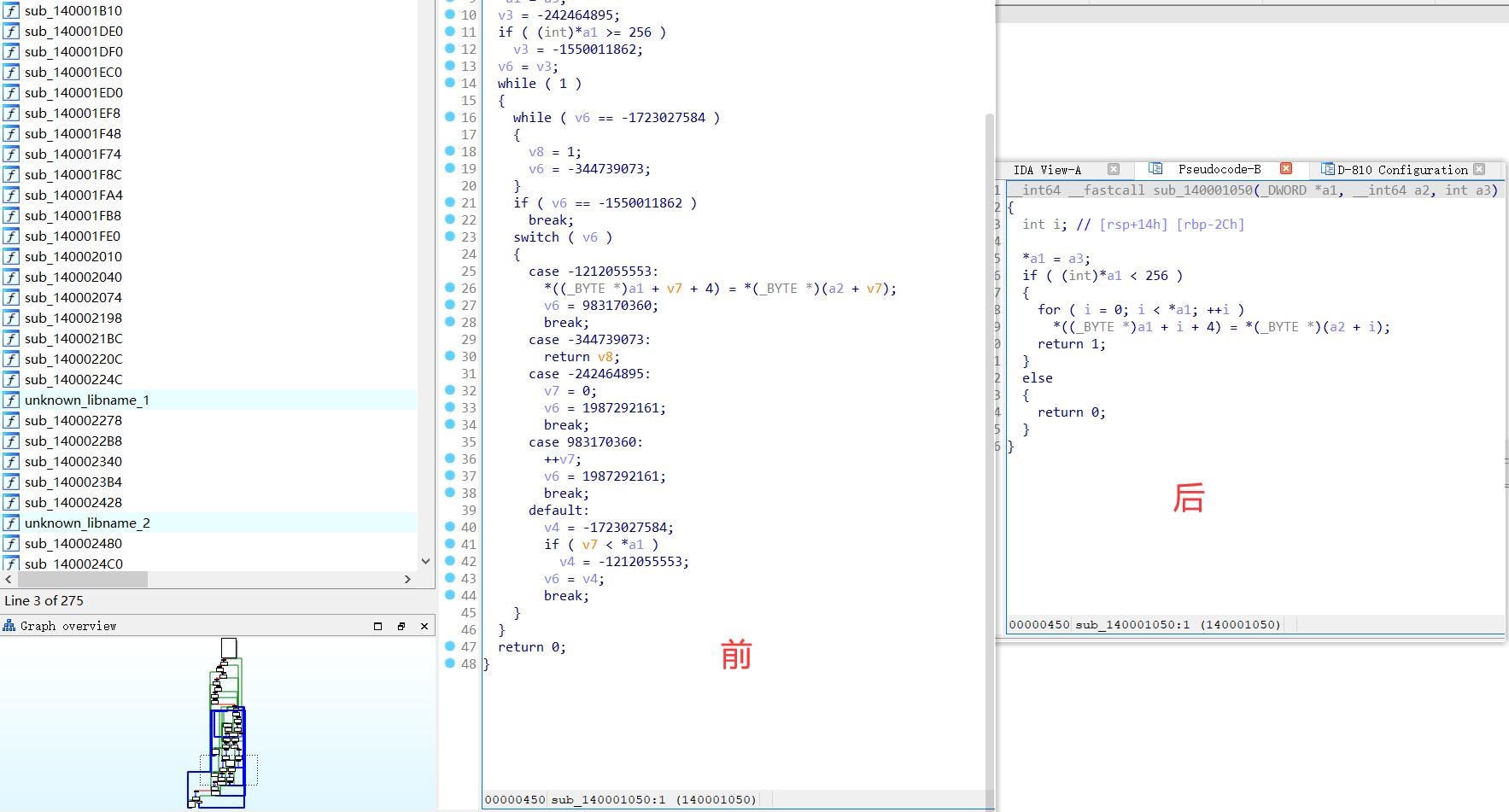

平坦化:这题我是用LLVM Pass对几个关键算法函数进行了平坦化,并对平坦化做了一定程度的修改。

OLLVM 之控制流平坦化源码学习与魔改思路

虽然但是,这种轻度的小魔改还是可以被一把梭的,比如IDA的D810插件,我们可以看一下效果图

-

全局变量间接跳转:同样也是用LLVM Pass实现。这题没有加太多全局变量间接跳转,因为全局变量很少而且大部分关键字符串都已经加上字符串混淆宏了,仅仅只有几个类对象的传递位置加了混淆。比如这里是用D810去平坦化后看到的效果,就是由全局变量间接跳转混淆造成的

具体关于这种混淆是实现原理可以看 OLLVM 之全局变量间接访问源码学习

以上就是这题加的全部混淆了,剩下的看到很多函数调用和空函数,均是C++ stl生成的,主要目的还是希望做题者能以动态调试的方法解得该题。

反调试

如果做题者用双机调试来调试这道题,就会发现进入DriverEntry不久后调试器就会未响应,这是由于反调试造成的。以下贴出反调试的关键代码:

|

|

在DriverEntry中,会先初始化反调试,并拉起反调试线程,在Check函数前会在检测反调试线程与内核反调试标志是否处于开启状态(防止做题者直接patch掉反调试线程启动call),如果未开启则不会进入Check函数去判断。

|

|

对于反调试的处理,方法主要有三种:

- patch InstallAntiKernelDebug或InstallAntiDebugThread,在调试时手动过掉对bAntiDebugThread和bAntiKernelDebug两个标志位的判断。

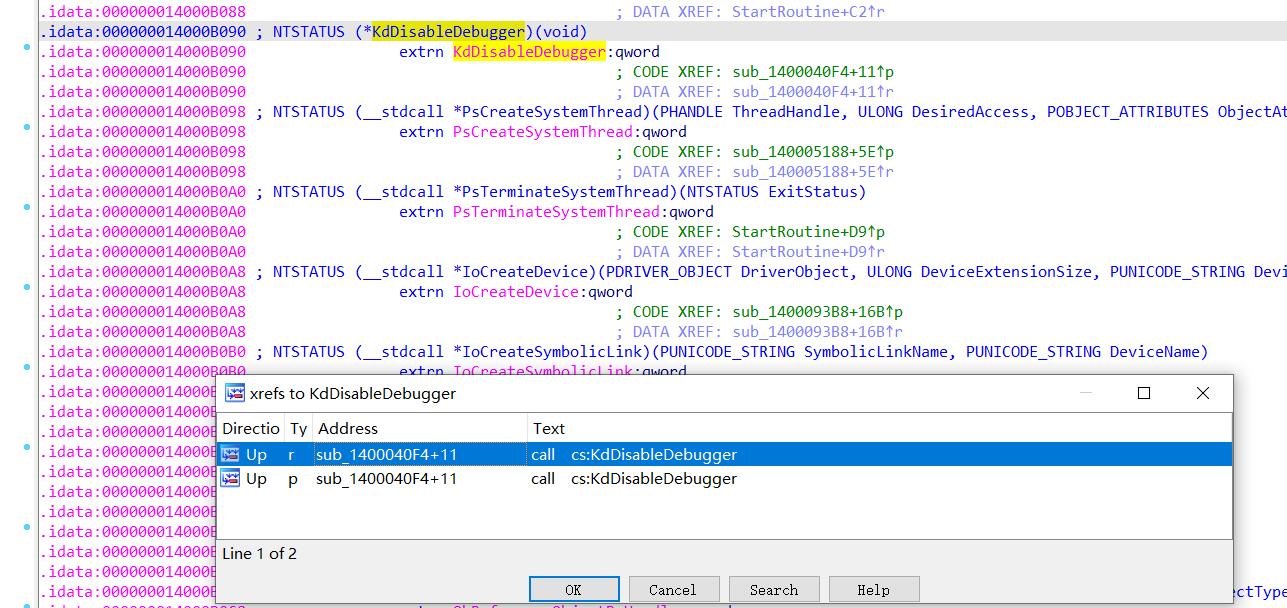

- 写一个驱动Demo,Hook KdDisableDebugger。Windows驱动反调试也就那么几种方法,不像三环群魔乱舞。IDA看导入表,交叉引用KdDisableDebugger,可以马上找到这个位置调用了该API实现反调试,回溯可以看到这个函数在循环体内并是由PsCreateSystemThread创建的线程函数。(其实分析到这里了直接patch这条 call KdDisableDebugger 也可以,本来想在这个位置加个CRC防止被patch

- VT调试器。这没什么好说的,会用这玩意做这个应该是乱秒。

逻辑分析

其实,把混淆、反调试都解决掉,挂个调试器看,这题就是非常简单的一题。这里我将逻辑部分核心代码贴出。

驱动外壳部分主要去获得输入,并做格式检查,然后对花括号内容做了一次翻转(专门设计起来卡做题者静态分析出程序的

|

|

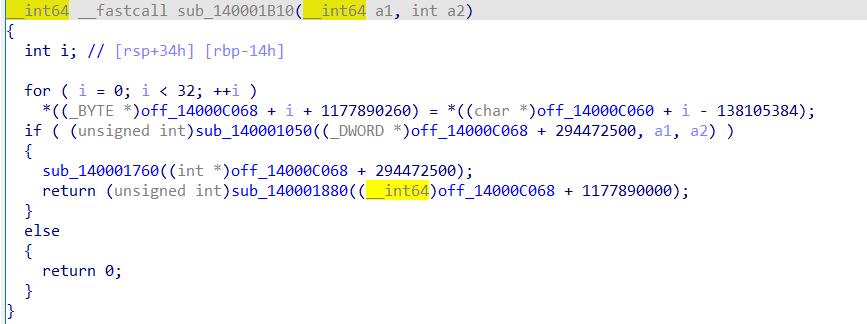

算法部分

|

|

其中,Crypto::decrypto也就是唯一的一个加密函数,这个加密算法是从某商业软件中抠出来的,其加密与解密逻辑是相同的,意思是,只要把该函数的逻辑扣出来(D810可以一把梭),连逆都不用逆,直接将cipher传入再反转一下就可以得到flag了。

EXP

|

|